Dentro la piattaforma Microcorruption Capture the Flag (CTF): Un’analisi approfondita della formazione sulla sicurezza integrata e del futuro delle competizioni di reverse engineering (2025)

- Introduzione a Microcorruption CTF: Origini e Scopo

- Architettura della Piattaforma e Fondamenti Tecnici

- Meccaniche di Gioco: Come Funzionano le Sfide di Microcorruption

- Competenze di Reverse Engineering Sviluppate attraverso il Gioco

- Concetti di Sicurezza e Vulnerabilità Esplorate

- Demografia degli Utenti e Tendenze di Crescita della Comunità

- Integrazione nella Formazione Accademica e Professionale

- Analisi Comparativa: Microcorruption vs. Altre Piattaforme CTF

- Previsioni di Mercato e Interessi Pubblici (2024–2028)

- Prospettive Future: Minacce in Evoluzione e il Ruolo delle CTF nell’Istruzione alla Sicurezza Informatica

- Fonti & Riferimenti

Introduzione a Microcorruption CTF: Origini e Scopo

La piattaforma Microcorruption Capture the Flag (CTF) è un ambiente di competizione specializzato nella sicurezza informatica progettato per insegnare e sfidare i partecipanti nel campo della sicurezza dei sistemi embedded. Lanciata dal team di ricerca sulla sicurezza di Trail of Bits, una nota società di consulenza e ricerca in sicurezza informatica, Microcorruption è diventata un punto di riferimento nel panorama globale delle CTF sin dalla sua nascita. La piattaforma simula vulnerabilità del mondo reale in dispositivi embedded, fornendo un approccio ludico unico all’apprendimento delle tecniche di reverse engineering e sfruttamento.

Le origini di Microcorruption risalgono all’inizio degli anni 2010, quando la necessità di una formazione pratica e diretta nella sicurezza dei dispositivi embedded è diventata sempre più evidente. Le CTF tradizionali si concentravano spesso sull’esploitazione web o binaria, ma poche affrontavano le sfide specifiche poste dai sistemi basati su microcontrollori. Riconoscendo questa lacuna, Trail of Bits ha sviluppato Microcorruption per offrire un debugger basato su browser e una serie di sfide progressivamente difficili, ciascuna modellata su scenari realistici di dispositivi embedded. Il design della piattaforma consente ai partecipanti di interagire con un microcontrollore simulato, analizzare il firmware e sfruttare vulnerabilità, il tutto in un ambiente sicuro e controllato.

Lo scopo principale di Microcorruption è educativo: mira a ridurre la barriera all’ingresso per la ricerca sulla sicurezza embedded fornendo risorse di formazione accessibili e di alta qualità. La piattaforma è ampiamente utilizzata da studenti, professionisti e istituzioni accademiche per costruire competenze fondamentali nel reverse engineering e nell’analisi delle vulnerabilità. Le sue sfide basate su scenari incoraggiano il pensiero critico e la risoluzione dei problemi, rendendola uno strumento prezioso sia per i self-learner che per i curricula formali di sicurezza informatica.

Nel 2025, Microcorruption continua a essere attivamente citata nei corsi accademici e nei programmi di formazione professionale in tutto il mondo. La sua influenza è evidente nel crescente numero di eventi CTF e workshop che incorporano sfide sulla sicurezza embedded, riflettendo l’importanza crescente della sicurezza dell’Internet delle Cose (IoT) e di altre tecnologie embedded. Guardando al futuro, ci si aspetta che la piattaforma rimanga rilevante poiché cresce la domanda di expertise sulla sicurezza embedded, in particolare con la proliferazione di dispositivi connessi e il panorama delle minacce in evoluzione. Organizzazioni come Trail of Bits continueranno probabilmente a supportare e aggiornare Microcorruption, garantendo che si adatti a nuove tecnologie e sfide di sicurezza emergenti negli anni a venire.

Architettura della Piattaforma e Fondamenti Tecnici

La piattaforma Microcorruption Capture the Flag (CTF) si distingue come un ambiente specializzato per l’educazione e la competizione sulla sicurezza embedded, concentrandosi sull’emulazione di sistemi basati su microcontrollori. Nel 2025, l’architettura della piattaforma continua a essere definita dal suo design leggero e accessibile tramite browser, che consente ai partecipanti di interagire con un dispositivo embedded simulato e un’interfaccia di debugger senza richiedere installazioni locali. Questo approccio ha reso Microcorruption uno strumento ampiamente adottato in contesti formativi accademici e professionali.

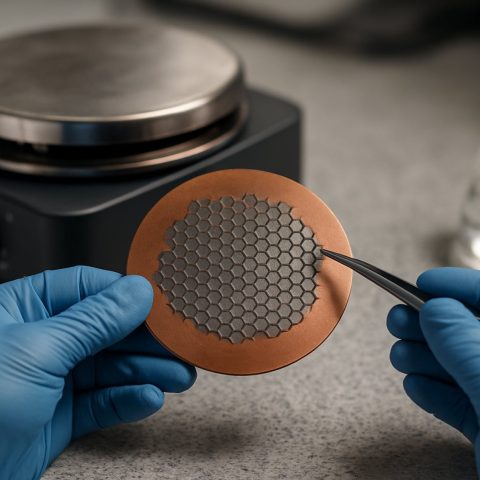

Al suo interno, la piattaforma emula il microcontrollore MSP430 di Texas Instruments, un’architettura ampiamente utilizzata nei sistemi embedded. L’emulazione è implementata in un backend personalizzato che interpreta il codice macchina MSP430, simulando memoria, registri e operazioni I/O. Questo backend è integrato con un frontend web-based, fornendo agli utenti un’interfaccia simile a un debugger per impostare breakpoint, ispezionare la memoria e eseguire il codice. Il design della piattaforma astrae le dipendenze hardware, consentendo una distribuzione scalabile e accessibile da qualsiasi browser web moderno.

La sicurezza e l’isolamento sono centrali nei fondamenti tecnici della piattaforma. Ogni sessione utente è isolata, assicurando che l’esecuzione del codice e la manipolazione della memoria siano contenute all’interno dell’ambiente emulato. Questo isolamento è realizzato attraverso la containerizzazione e rigidi controlli sulle risorse a livello server, impedendo interferenze tra utenti e mantenendo l’integrità della competizione. La piattaforma impiega anche robusti meccanismi di autenticazione e gestione delle sessioni per proteggere i dati e i progressi degli utenti.

Aggiornamenti recenti, come osservato nel 2025, si sono concentrati sul miglioramento della scalabilità e dell’esperienza utente. L’infrastruttura backend è stata migrata a architetture cloud-native, sfruttando l’orchestrazione dei container per una scalabilità dinamica durante i periodi di picco della competizione. Questo cambiamento ha permesso alla piattaforma di supportare migliaia di utenti concurrenti, una necessità poiché la partecipazione alle CTF continua a crescere a livello globale. Inoltre, i miglioramenti nell’interfaccia frontend hanno introdotto strumenti di debugging più intuitivi e feedback in tempo reale, abbassando ulteriormente la barriera all’ingresso per i neofiti.

Guardando al futuro, ci si aspetta che la piattaforma Microcorruption espanda le sue capacità tecniche incorporando supporto per architetture di microcontrollori aggiuntive e periferiche hardware più complesse. Questa evoluzione è in linea con la tendenza più ampia nell’educazione alla sicurezza informatica verso ambienti realistici e pratici che rispecchiano la diversità dei moderni sistemi embedded. L’architettura aperta ed estensibile della piattaforma la posiziona bene per adattarsi a nuovi bisogni educativi e avanzamenti tecnologici nei prossimi anni.

Lo sviluppo e la manutenzione in corso di Microcorruption sono supervisionati da Trail of Bits, un’autorità riconosciuta nella ricerca e ingegnerizzazione della sicurezza. Il loro impegno per l’accesso aperto e il miglioramento continuo garantisce che la piattaforma rimanga una risorsa leader per la formazione sulla sicurezza embedded e per le competizioni CTF in tutto il mondo.

Meccaniche di Gioco: Come Funzionano le Sfide di Microcorruption

La piattaforma Microcorruption Capture the Flag (CTF) è un ambiente online specializzato progettato per insegnare e testare le competenze di reverse engineering e sfruttamento, in particolare nel contesto dei sistemi embedded. La piattaforma simula una serie di sfide di sicurezza che imitano vulnerabilità reali trovate in dispositivi basati su microcontrollori. Nel 2025, Microcorruption continua a essere riconosciuta per il suo approccio unico alle competizioni CTF, concentrandosi sul debugging di basso livello e sull’esploitazione binaria piuttosto che su puzzle tradizionali basati su web o rete.

Al centro delle meccaniche di gioco di Microcorruption c’è un’interfaccia web costruita su misura che emula un ambiente di microcontrollore. I partecipanti interagiscono con un debugger simulato, che consente di impostare breakpoint, ispezionare la memoria e seguire istruzioni in assembly. Ogni sfida presenta un “blocco” che deve essere superato sfruttando una vulnerabilità nel firmware fornito. L’obiettivo è recuperare una stringa di “flag” segreta, che funge da prova di sfruttamento riuscito.

Le sfide sono strutturate in ordine crescente di difficoltà, partendo da buffer overflow di base e proseguendo con scenari più complessi che coinvolgono canarini di stack, vulnerabilità di stringhe di formato e difetti logici. Questo approccio a livelli consente sia ai principianti che ai partecipanti avanzati di interagire con la piattaforma. L’architettura simulata si basa sul microcontrollore MSP430, un processore embedded ampiamente utilizzato, il che aggiunge realismo e rilevanza pratica agli esercizi.

Le meccaniche di Microcorruption enfatizzano l’apprendimento pratico. I giocatori devono analizzare codice disassemblato, comprendere le convenzioni di chiamata e manipolare registri e memoria direttamente. La piattaforma fornisce un disassemblatore e un visualizzatore di memoria integrato, ma non offre suggerimenti di alto livello, incoraggiando i partecipanti a sviluppare autentiche competenze di reverse engineering. L’assenza di limiti di tempo per le singole sfide consente un’esplorazione profonda e una risoluzione iterativa dei problemi.

Negli ultimi anni, la piattaforma ha visto un rinnovato interesse da parte di istituzioni accademiche e programmi di formazione in cyber sicurezza, che integrano Microcorruption nei loro curricula per fornire agli studenti un’esperienza pratica nella sicurezza embedded. Il modello di accesso aperto della piattaforma e la progressione auto-diretta la rendono una risorsa preziosa sia per l’educazione formale che per i liberi apprendisti. Poiché i sistemi embedded continuano a proliferare nelle infrastrutture critiche e nei dispositivi di consumo, la domanda per tali ambienti di formazione specializzati si prevede cresca fino al 2025 e oltre.

- Ambiente di microcontrollore simulato con debugger interattivo

- Struttura delle sfide progressive, da sfruttamento di base a avanzato

- Focus sulle vulnerabilità embedded reali

- Ampliamente adottata in contesti di formazione accademica e professionale

Microcorruption è mantenuta da Trail of Bits, una società di sicurezza informatica nota per la sua esperienza in garanzia del software e ricerca sulla sicurezza. La continua rilevanza della piattaforma è supportata da aggiornamenti continui e coinvolgimento della comunità, garantendo che rimanga un pilastro dell’educazione alla sicurezza embedded negli anni a venire.

Competenze di Reverse Engineering Sviluppate attraverso il Gioco

La piattaforma Microcorruption Capture the Flag (CTF) continua a servire come strumento educativo prominente per lo sviluppo di competenze di reverse engineering, particolarmente nel contesto dei sistemi embedded e della sicurezza del software di basso livello. Sin dalla sua nascita, Microcorruption ha fornito un ambiente basato su browser dove i partecipanti analizzano e sfruttano vulnerabilità in dispositivi embedded simulati, utilizzando un debugger personalizzato e un insieme di puzzle progressivamente impegnativi. Nel 2025, la piattaforma rimane ampiamente utilizzata nei curricula accademici, nei bootcamp di cybersecurity e nell’apprendimento autodiretto, riflettendo la sua continua rilevanza nel panorama in evoluzione dell’educazione alla sicurezza informatica.

Il reverse engineering, il processo di analisi di software o hardware per comprendere la sua struttura, funzionalità e vulnerabilità, è una competenza fondamentale per i professionisti della sicurezza. Il design di Microcorruption enfatizza l’apprendimento pratico, richiedendo ai giocatori di dissezionare il firmware, interpretare il codice assembly e manipolare la memoria per raggiungere obiettivi specifici. Questo approccio coltiva una profonda comprensione degli insiemi di istruzioni, della gestione degli stack e delle tecniche di sfruttamento comuni come buffer overflow e programming orientato al ritorno. Il focus della piattaforma sull’architettura del microcontrollore MSP430, un pilastro nei sistemi embedded, garantisce che le competenze acquisite siano direttamente trasferibili a scenari reali che coinvolgono dispositivi IoT e sistemi di controllo industriale.

Nel 2025, la domanda di competenze di reverse engineering continua a crescere, alimentata dalla proliferazione di dispositivi connessi e dalla crescente sofisticazione delle minacce informatiche che mirano a piattaforme embedded. Istituzioni educative e organizzazioni come il Massachusetts Institute of Technology e Carnegie Mellon University hanno integrato le sfide di Microcorruption nei loro corsi e workshop di sicurezza, riconoscendo l’efficacia della piattaforma nel colmare il divario tra conoscenze teoriche e applicazione pratica. Inoltre, le competizioni e le conferenze di cybersecurity caratterizzano frequentemente eventi basati su Microcorruption, promuovendo un ambiente collaborativo e competitivo per lo sviluppo delle competenze.

- Progresso delle Competenze: La struttura a livelli delle sfide di Microcorruption consente agli apprendisti di costruire progressivamente la loro competenza, partendo dall’ispezione della memoria di base fino a tecniche di sfruttamento avanzate.

- Coinvolgimento della Comunità: Il modello di accesso aperto della piattaforma incoraggia la partecipazione globale, con forum attivi e scritture di soluzioni che contribuiscono a una base di conoscenza condivisa.

- Rilevanza Industriale: Man mano che i sistemi embedded diventano sempre più integrali per le infrastrutture critiche, le competenze di reverse engineering affinata attraverso Microcorruption sono sempre più richieste dai datori di lavoro in settori come l’automotive, la sanità e la produzione.

Guardando al futuro, le prospettive per l’istruzione al reverse engineering tramite piattaforme come Microcorruption rimangono solide. Aggiornamenti previsti possono includere supporto per architetture aggiuntive e integrazione con tecnologie educative emergenti, aumentando ulteriormente il suo valore come terreno di formazione per la prossima generazione di professionisti della sicurezza.

Concetti di Sicurezza e Vulnerabilità Esplorate

La piattaforma Microcorruption Capture the Flag (CTF) è un ambiente online specializzato progettato per insegnare e testare concetti di sicurezza, particolarmente quelli rilevanti per i sistemi embedded e il software di basso livello. Sin dalla sua nascita, Microcorruption si è concentrata sulla simulazione di vulnerabilità del mondo reale in dispositivi basati su microcontrollori, fornendo ai partecipanti un’esperienza pratica nel reverse engineering, nello sfruttamento e nel debugging. A partire dal 2025, la piattaforma continua ad essere uno strumento educativo prominente nella comunità della cybersecurity, con le sue sfide che riflettono sia questioni fondamentali che emergenti di sicurezza.

Microcorruption CTF è strutturata attorno a una serie di sfide progressivamente difficili, ciascuna emulando un dispositivo embedded unico con un’interfaccia di debugger simulata. I partecipanti interagiscono con questi dispositivi virtuali, analizzano il firmware e sfruttano vulnerabilità per recuperare “flag”—token che dimostrano uno sfruttamento riuscito. Il design della piattaforma enfatizza l’importanza di comprendere la gestione della memoria, le operazioni sugli stack e le complessità del linguaggio assembly, che sono critiche per identificare e sfruttare vulnerabilità in ambienti con risorse limitate.

Le vulnerabilità esplorate su Microcorruption includono tipicamente problemi classici come buffer overflow, vulnerabilità di stringhe di formato e validazione inadeguata degli input. Negli ultimi anni, la piattaforma si è ampliata per incorporare scenari più avanzati, come difetti logici, race condition e vettori di attacco specifici per hardware. Questa evoluzione riflette la tendenza più ampia nella sicurezza embedded, dove gli attaccanti mirano sempre più non solo a bug software, ma anche all’interazione tra hardware e firmware.

Un concetto chiave di sicurezza enfatizzato da Microcorruption è lo sfruttamento dei buffer overflow basati sugli stack. I partecipanti apprendono come gli attaccanti possono sovrascrivere indirizzi di ritorno o puntatori a funzione per dirottare il flusso di controllo del programma. La piattaforma introduce anche il concetto di Return-Oriented Programming (ROP), una tecnica che è diventata sempre più rilevante man mano che i sistemi moderni implementano difese come stack non eseguibili. Simulando questi scenari, Microcorruption aiuta gli utenti a comprendere sia le meccaniche dello sfruttamento che l’importanza delle pratiche di codifica sicura.

- Sicurezza della memoria: La piattaforma dimostra come la mancanza di controllo dei limiti e la gestione inadeguata della memoria possano portare a vulnerabilità critiche, rafforzando la necessità di pratiche di sviluppo sicure nel software embedded.

- Autenticazione e Controllo degli Accessi: Diverse sfide si concentrano sul superamento di meccanismi di autenticazione, evidenziando difetti comuni nell’implementazione del controllo degli accessi.

- Debugging e Reverse Engineering: Il debugger integrato consente ai partecipanti di eseguire il codice, impostare breakpoint e ispezionare la memoria, favorendo competenze essenziali per la ricerca sulle vulnerabilità.

Guardando al futuro, ci si aspetta che la piattaforma Microcorruption CTF rimanga una risorsa preziosa per sia i professionisti della sicurezza aspiranti che esperti. Man mano che la proliferazione dei dispositivi IoT continua, la domanda di expertise nella sicurezza embedded crescerà ulteriormente. Piattaforme come Microcorruption, simulando scenari di attacco realistici e insegnando concetti di sicurezza core, svolgono un ruolo cruciale nel preparare la prossima generazione di esperti di cybersecurity. Per ulteriori informazioni sugli standard di sicurezza embedded e le migliori pratiche, organismi come l’Organizzazione Internazionale per la Standardizzazione e la Commissione Elettrotecnica Internazionale forniscono linee guida pertinenti.

Demografia degli Utenti e Tendenze di Crescita della Comunità

La piattaforma Microcorruption Capture the Flag (CTF) si è affermata come una risorsa unica e duratura nel panorama educativo della cybersecurity, particolarmente per coloro che sono interessati ai sistemi embedded e al reverse engineering. Sin dal suo lancio da parte di Trail of Bits, una nota società di consulenza e ricerca in sicurezza informatica, Microcorruption ha attratto un’ampia base di utenti globale, con partecipazione che spazia tra studenti, hobbisti e ricercatori di sicurezza professionisti.

Nel 2025, la piattaforma continua a vedere una crescita costante nelle registrazioni degli utenti e nella partecipazione attiva. Anche se le statistiche precise sugli utenti non sono rese pubbliche, evidenze aneddotiche provenienti da istituzioni accademiche e comunità di cybersecurity suggeriscono che Microcorruption rimane una scelta popolare per la formazione CTF sia introduttiva che avanzata. I corsi universitari in sicurezza informatica e sistemi embedded incorporano frequentemente le sfide di Microcorruption nei loro curricula, contribuendo a un flusso costante di nuovi utenti ogni anno accademico. Questa tendenza è destinata a persistere, poiché la domanda di un’educazione alla sicurezza pratica e diretta continua a crescere a livello globale.

La demografia degli utenti è notevolmente internazionale, con un impegno significativo da parte del Nord America, Europa e Asia. L’accessibilità della piattaforma—che richiede solo un browser web e nessun hardware specializzato—abbassa le barre di ingresso, rendendola attraente per i discenti in regioni con risorse limitate. I forum comunitari e i gruppi di discussione online, come quelli ospitati su GitHub e Discord, riflettono un ampio spettro di partecipanti, da studenti delle scuole superiori a professionisti esperti che si preparano per certificazioni di sicurezza avanzate.

Negli ultimi anni, c’è stata una marcata crescita della partecipazione da parte di donne e minoranze sottorappresentate, riflettendo sforzi più ampi all’interno del campo della cybersecurity per promuovere diversità e inclusione. Iniziative di organizzazioni come Women in CyberSecurity (WiCyS) e CyberSeek hanno promosso le CTF come Microcorruption come punti di ingresso accessibili per i neofiti, diversificando ulteriormente la base di utenti.

Guardando ai prossimi anni, le prospettive per la crescita della comunità di Microcorruption rimangono positive. L’espansione continua dell’educazione alla cybersecurity, unita alla reputazione della piattaforma per sfide realistiche e di alta qualità, è destinata a sostenere e persino accelerare la crescita degli utenti. Inoltre, man mano che la sicurezza dei sistemi embedded diventa sempre più critica nel contesto dell’Internet delle Cose (IoT) e delle infrastrutture critiche, la rilevanza e l’appeal di Microcorruption sono destinati ad aumentare, attirando nuove coorti di discenti e professionisti in cerca di competenze specializzate.

Integrazione nella Formazione Accademica e Professionale

La piattaforma Microcorruption Capture the Flag (CTF) è diventata uno strumento sempre più prominente nella formazione di cybersecurity sia accademica che professionale nel 2025. Originariamente sviluppata da Trail of Bits, una società di ricerca e consulenza sulla sicurezza informatica, Microcorruption offre un ambiente unico basato su browser per apprendere competenze di reverse engineering e sfruttamento, particolarmente focalizzato sui sistemi embedded e sulle vulnerabilità di basso livello. Il suo approccio gamificato e gli scenari realistici l’hanno resa una pietra miliare nei curricula e nei programmi di training in tutto il mondo.

In contesti accademici, università e istituti tecnici hanno integrato Microcorruption nei corsi di laurea e laurea magistrale sulla sicurezza informatica, i sistemi embedded e l’ingegneria informatica. La struttura progressiva delle sfide della piattaforma consente agli istruttori di organizzare l’apprendimento, partendo dal debugging di base e proseguendo verso lo sviluppo di exploit complessi. Nel 2024 e 2025, diverse istituzioni di spicco hanno riportato di utilizzare Microcorruption come componente centrale dei loro laboratori pratici e valutazioni, citando la sua accessibilità e rilevanza per la sicurezza reale dei dispositivi embedded. L’interfaccia web-based della piattaforma elimina la necessità di configurazione locale complessa, rendendola particolarmente adatta per ambienti di apprendimento a distanza e ibridi, che restano prevalenti dopo la pandemia.

Anche i programmi di formazione professionale, inclusi quelli gestiti da consorzi di settore e agenzie governative, hanno adottato Microcorruption per migliorare le competenze del personale di cybersecurity. Organizzazioni come il National Institute of Standards and Technology (NIST) e il SANS Institute hanno sottolineato l’importanza degli esercizi in stile CTF nello sviluppo della forza lavoro, e il focus di Microcorruption sui sistemi embedded si allinea con la crescente necessità di garantire la sicurezza dei dispositivi IoT e delle infrastrutture critiche. Nel 2025, diverse competizioni di cybersecurity su larga scala e workshop hanno incorporato sfide Microcorruption, cementando ulteriormente il suo ruolo nello sviluppo professionale.

Guardando avanti, le prospettive per l’integrazione di Microcorruption nella formazione sono forti. La continua proliferazione dei dispositivi IoT e la crescente sofisticazione delle minacce embedded stanno alimentando la domanda di competenze specializzate di reverse engineering. Si prevede che le istituzioni educative espanderanno l’uso di piattaforme CTF come Microcorruption, spesso in partnership con l’industria, per colmare il divario di competenze. Inoltre, gli aggiornamenti continui e il coinvolgimento della comunità da parte di Trail of Bits probabilmente manterranno la piattaforma rilevante e allineata con le sfide di sicurezza emergenti. Man mano che l’educazione alla cybersecurity evolve, Microcorruption si distingue come un modello per l’apprendimento pratico e interattivo che prepara studenti e professionisti alle complessità della sicurezza embedded moderna.

Analisi Comparativa: Microcorruption vs. Altre Piattaforme CTF

La piattaforma Microcorruption Capture the Flag (CTF) si è affermata come un ambiente unico e influente per l’educazione alla cybersecurity, in particolare nel settore dei sistemi embedded e del reverse engineering. Nel 2025, Microcorruption continua a essere riconosciuta per il suo focus specializzato sulla simulazione di vulnerabilità reali in dispositivi embedded, distinguendosi da piattaforme CTF più generaliste. Questa sezione fornisce un’analisi comparativa di Microcorruption rispetto ad altre piattaforme CTF di spicco, considerando il loro ambito tecnico, valore educativo e coinvolgimento della comunità.

Microcorruption, sviluppata da Trail of Bits, offre un’interfaccia basata su browser che emula un ambiente di microcontrollore, consentendo ai partecipanti di sfruttare vulnerabilità nel firmware attraverso un debugger simulato. Questo approccio contrasta con piattaforme come CTFtime, che aggrega una vasta varietà di eventi CTF a livello globale, comprendenti sfide di web, crittografia, forense e sfruttamento binario. Mentre CTFtime funge da hub per competizioni diversificate, la nicchia di Microcorruption risiede nel suo focus costante sulla sicurezza embedded, rendendola una scelta preferita per coloro che cercano profondità in questo settore.

Un’altra piattaforma di rilievo, picoCTF, sviluppata dalla Carnegie Mellon University, si rivolge a studenti delle scuole superiori e universitari con un’ampia gamma di sfide amichevoli per i principianti. PicoCTF enfatizza l’accessibilità e l’apprendimento, spesso astraendo dettagli di basso livello per abbassare la barriera all’ingresso. Al contrario, le sfide di Microcorruption richiedono una comprensione più profonda del linguaggio assembly e delle vulnerabilità a livello hardware, rivolgendo loro attenzione a partecipanti più avanzati o a quelli specificamente interessati ai sistemi embedded.

Piattaforme come Hack The Box e OverTheWire offrono laboratori pratici e wargames che coprono un ampio spettro di argomenti di cybersecurity, inclusi penetration testing, elevazione dei privilegi e sicurezza di rete. Queste piattaforme simulano spesso infrastrutture reali e offrono contenuti dinamici e regolarmente aggiornati. Microcorruption, pur essendo più statica nel suo set di sfide, si distingue fornendo un’esperienza di debugging di microcontrollore realistica, che rimane relativamente rara tra le offerte CTF.

Guardando ai prossimi anni, si prevede che la domanda di expertise sulla sicurezza embedded crescerà, alimentata dalla proliferazione di dispositivi IoT e dall’attenzione crescente alla sicurezza della supply chain. La piattaforma specializzata di Microcorruption la posiziona bene per rimanere rilevante, specialmente man mano che istituzioni educative e partner industriali cercano strumenti di formazione mirati. Tuttavia, anche l’ecosistema CTF più ampio sta evolucionando, con piattaforme che integrano funzionalità più interattive e collaborative, potenzialmente influenzando la traiettoria futura di sviluppo di Microcorruption.

In sintesi, mentre le piattaforme CTF generaliste offrono ampiezza e scala di comunità, la profondità di Microcorruption nella sicurezza embedded e nel reverse engineering continua a riempire una nicchia critica. Il suo vantaggio comparativo risiede nell’autenticità della sua simulazione e nel rigore tecnico delle sue sfide, che probabilmente rimarranno richieste man mano che il panorama della cybersecurity evolve fino al 2025 e oltre.

Previsioni di Mercato e Interessi Pubblici (2024–2028)

La piattaforma Microcorruption Capture the Flag (CTF), originariamente sviluppata da Matasano Security (ora parte di NCC Group), si è affermata come una risorsa unica e duratura nel panorama educativo della cybersecurity. Nel 2025, la piattaforma continua ad attrarre una base di utenti diversificata, tra cui studenti universitari, professionisti della sicurezza e hobbisti, grazie al suo focus sulle sfide relative ai sistemi embedded e al reverse engineering. L’ambiente simulato del microcontrollore della piattaforma e le vulnerabilità realistiche del firmware forniscono un’esperienza rara e pratica, che rimane altamente rilevante man mano che la proliferazione dei dispositivi IoT accelera.

L’interesse pubblico per le competizioni CTF è cresciuto costantemente, con istituzioni accademiche e organizzazioni di cybersecurity che integrano sempre più tali piattaforme nei loro curricula e programmi di formazione. In particolare, il CTF Microcorruption è frequentemente citato nei syllabus universitari e raccomandato dai docenti per il suo contenuto accessibile ma tecnicamente rigoroso. Ci si aspetta che questa tendenza continui fino al 2028, poiché la domanda di expertise nella sicurezza embedded cresce parallelamente all’espansione dell’IoT e alla digitalizzazione delle infrastrutture critiche. Organizzazioni come l’Agenzia dell’Unione Europea per la Cybersecurity (ENISA) e il National Institute of Standards and Technology (NIST) hanno evidenziato l’importanza dello sviluppo delle competenze pratiche nelle loro linee guida per la forza lavoro, sostenendo indirettamente l’adozione di piattaforme come il CTF Microcorruption.

Le previsioni di mercato per gli strumenti di educazione alla cybersecurity indicano un costante aumento sia della partecipazione istituzionale che individuale agli eventi CTF. Sebbene Microcorruption stessa sia una piattaforma gratuita e open access, la sua influenza è evidente nella proliferazione di sfide specifiche per la sicurezza embedded in importanti competizioni CTF, inclusi quelle organizzate da DEF CON e CyberChallenge.IT. Questi eventi spesso fanno riferimento o adattano problemi in stile Microcorruption, riflettendo la sua continua rilevanza e il riconoscimento della sua valore pedagogico nella comunità.

Guardando al 2028, le prospettive per il CTF Microcorruption rimangono positive. L’uso continuato della piattaforma in contesti accademici e professionali, unito all’emergente enfasi sulla sicurezza embedded e IoT, suggerisce che la sua base di utenti si espanderà ulteriormente. C’è anche il potenziale per un rinnovamento dello sviluppo o aggiornamenti guidati dalla comunità, poiché i contributi open-source e le partnership educative diventano più comuni nell’ecosistema di formazione sulla cybersecurity. Poiché il panorama delle minacce evolve, piattaforme come il CTF Microcorruption sono destinate a svolgere un ruolo critico nella preparazione della prossima generazione di professionisti della sicurezza.

Prospettive Future: Minacce in Evoluzione e il Ruolo delle CTF nell’Istruzione alla Sicurezza Informatica

Il panorama delle minacce informatiche continua a evolversi rapidamente, con attaccanti che sfruttano tecniche sempre più sofisticate mirate a sistemi embedded, dispositivi IoT e infrastrutture critiche. In questo contesto, le competizioni Capture the Flag (CTF) sono diventate una pietra miliare dell’educazione pratica alla sicurezza informatica, offrendo esperienza diretta in un ambiente controllato e gamificato. La Piattaforma Microcorruption Capture the Flag (CTF) spicca come un’iniziativa pionieristica, simulando vulnerabilità del mondo reale nei sistemi embedded e fornendo un terreno di formazione unico per entrambi i professionisti della sicurezza aspiranti ed esperti.

Guardando al 2025 e oltre, ci si aspetta che il ruolo di piattaforme come Microcorruption cresca in significato. Man mano che i dispositivi embedded si moltiplicano in vari settori—dalla salute all’automotive e ai sistemi di controllo industriale—la necessità di expertise di sicurezza specializzata diventa sempre più urgente. Il focus di Microcorruption sull’esploitazione di basso livello, il reverse engineering e il debugging del firmware dei microcontrollori affronta direttamente questo divario di competenze, preparando i partecipanti ai tipi di minacce previste nei prossimi anni.

Negli ultimi anni, si è assistito a un aumento dell’integrazione delle CTF nei curricula formali di cybersecurity presso università e istituti tecnici in tutto il mondo. Organizzazioni come il National Institute of Standards and Technology (NIST) e l’Agenzia dell’Unione Europea per la Cybersecurity (ENISA) hanno sottolineato l’importanza dell’apprendimento pratico e basato su sfide nello sviluppo di una forza lavoro resiliente in cybersecurity. Microcorruption, con la sua interfaccia basata su browser e sfide orientate agli scenari, è ben posizionata per supportare questi obiettivi educativi, offrendo una formazione scalabile e accessibile che rispecchia i veri vettori di attacco.

Nel 2025, si prevede che la piattaforma espanda il suo set di sfide per riflettere le minacce emergenti, come attacchi a protocolli wireless, meccanismi di avvio sicuro e canali laterali basati su hardware. Questa evoluzione è in linea con le tendenze dell’industria più ampie, come documentato dalla OWASP Foundation, che sottolinea l’aumento del profilo di rischio dei sistemi embedded e IoT. Inoltre, la natura collaborativa e competitiva delle CTF favorisce una cultura di apprendimento continuo e coinvolgimento comunitario, essenziali per tenere il passo con il dinamico panorama delle minacce.

Guardando avanti, ci si aspetta che la piattaforma Microcorruption CTF svolga un ruolo cruciale nel plasmare la prossima generazione di professionisti della cybersecurity. Simulando scenari di attacco realistici e incoraggiando la risoluzione creativa dei problemi, non solo migliora la competenza tecnica, ma coltiva anche la mentalità adattativa necessaria per difendere contro le minacce future. Man mano che l’educazione alla cybersecurity continua a dare priorità all’apprendimento esperienziale, piattaforme come Microcorruption rimarranno all’avanguardia nella preparazione di individui e organizzazioni alle sfide di un mondo sempre più connesso.

Fonti & Riferimenti

- Trail of Bits

- Massachusetts Institute of Technology

- Carnegie Mellon University

- International Organization for Standardization

- CyberSeek

- National Institute of Standards and Technology (NIST)

- SANS Institute

- CTFtime

- picoCTF

- Hack The Box

- OverTheWire

- NCC Group

- European Union Agency for Cybersecurity (ENISA)

- National Institute of Standards and Technology (NIST)

- DEF CON

- CyberChallenge.IT

- OWASP Foundation